**一、病毒概述**

1. **基本特征**

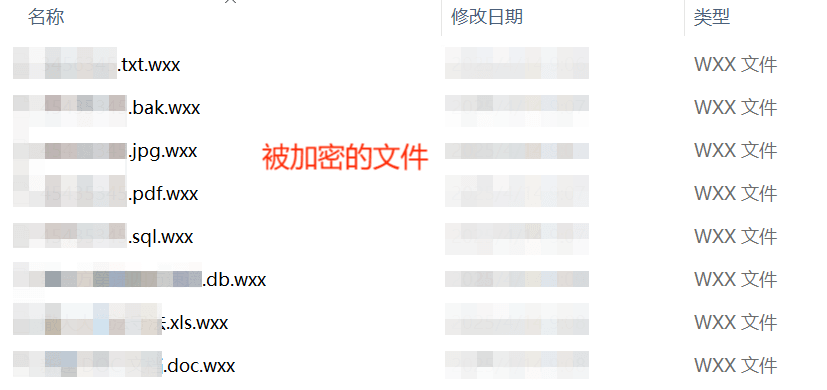

- **加密行为**:感染后使用高强度加密算法(如AES-256或RSA-2048)锁定文件,并将后缀修改为`.wxx`,导致文件无法访问。

- **勒索机制**:在桌面生成勒索信(如`RECOVERY INFO.txt`),要求支付比特币等加密货币以换取解密密钥,并威胁逾期销毁密钥。

- **隐蔽性**:伪装为合法文件(如压缩包、文档),或通过系统漏洞静默入侵,躲避常规杀毒软件检测。

2. **病毒背景**

- 属于 **Weaxor家族**(Mallox勒索病毒变种),2024年底出现后迅速成为主流威胁,2025年持续活跃于全球攻击事件中。

---

**二、传播途径**

1. **主要感染渠道**

- **钓鱼邮件**:携带恶意附件或链接,诱导用户点击。

- **系统漏洞利用**:攻击未修补的漏洞(如永恒之蓝)、远程桌面协议(**RDP**)弱密码爆破。

- **恶意软件捆绑**:隐藏在破解软件或非正规渠道下载的程序中。

2. **攻击目标**

- 主要针对 **Windows服务器**,尤其是运行企业级应用的系统(如用友、金蝶、SQL数据库、ERP/OA系统)。

---

**三、危害与影响**

- **数据瘫痪**:加密文档、图片、数据库等关键文件,导致业务中断。

- **二次感染风险**:若未彻底清除残留病毒或修复漏洞,可能反复感染。

- **经济与声誉损失**:赎金高昂(通常索要比特币),且支付后无解密保障;企业可能面临客户信任危机。

---

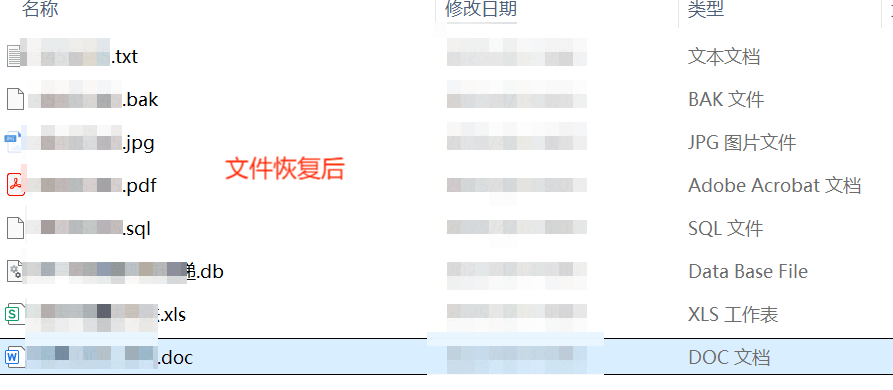

**四、数据恢复方法**

1. **优先尝试非赎金方案**

- **备份恢复**:若有未感染的离线备份,直接还原数据(最可靠方案)。

- **专业服务**:联系正规数据恢复公司(如案例中的91数据恢复),但成功率无法保证且费用较高。

2. **严禁操作**

- 避免支付赎金(无解密保证且助长犯罪)。

- 勿自行修复加密文件(可能致永久损坏)。

---

**五、预防措施**

1. **技术加固**

- 及时更新系统及软件补丁,关闭高危端口(如RDP默认端口3389)。

- 部署 **行为监控杀毒软件**(如卡巴斯基、诺顿),启用实时防护与防火墙。

- 使用 **“零信任”防护工具**(如“诺亚防勒索”),主动拦截加密行为。

2. **管理策略**

- **数据备份**:遵循 **3-2-1原则**(3份副本、2种介质、1份异地离线存储)。

- **权限控制**:限制用户访问权限,禁用默认账户/弱密码。

- **员工培训**:提高钓鱼邮件识别能力,禁用不明U盘/下载源。

3. **应急响应**

- 制定勒索病毒应急预案,包括隔离感染设备、断网、上报事件。

东方数据恢复中心的主营业务:专业承接服务器维修、希捷硬盘维修、西数硬盘维修、群晖、威联通、NAS、数据库(SQL、Oracle、MySQL)、RAID、RAID5、RAID6、RAIDZ等数据恢复服务,解决各种软硬件引起的数据丢失疑难杂症,公司秉承客户服务至上原则,免费检测,明码标价,数据恢复不成功不收费!一、硬盘数据恢复1、软故障:误分区、误格式化、误删除、误克隆、PQ调整分区失败、分区表丢失、MBR丢失、引导扇区信息(BOOT)丢失、病毒破坏、黑客攻击、误操作、RAID0磁盘阵列、RAID1磁盘阵列、RAID5磁盘阵列失效等因素造成的数据丢失。2、硬故障:CMOS不认盘;常有一种“咔嚓咔嚓”的磁头撞击声;电机不转,通电后无任何声音;磁头错位造成读写数据错误等。3、其他介质数据恢复:支持硬盘、移动硬盘、u盘、光盘、软盘、各种数码相机及相关数码卡等。二、文档恢复我们可以恢复以下损坏的文件:1、Office系列Word、Excel、Access、PowerPoint、outlook等文件;2、SQL数据库文件、Oracle数据库文件、Foxbase/pro数据库文件、access数据库文件等;3、影像还原,视频修复,包括MPEG、asf、RM、rmvb、avi、mp3等格式的媒体文件;